Manual de Wazuh

Este manual está diseñado para ayudarte a navegar dentro de Wazuh.

Wazuh

¿Qué es?

Es un software de detección de amenazas y monitorización de la seguridad. Está diseñado para recopilar y analizar datos de seguridad de múltiples fuentes dentro de una infraestructura, incluyendo servidores, endpoints, contenedores, y dispositivos en la nube o locales.

¿Cómo funciona?

Wazuh se basa en una arquitectura cliente-servidor y sigue un enfoque modular. Sus componentes principales son:

Agentes: Son pequeños programas instalados en: servidores, PCs, contenedores, etc. Se encargan de recolectar logs y datos del sistema operativo, revisar configuraciones, ejecutar análisis de seguridad, entre otros. Envían esta información al servidor Wazuh de forma cifrada.

Servidor Wazuh (Manager): Procesa toda la información que le envían los agentes. Aplica reglas de detección, genera alertas y correlaciona eventos.

Indexador: Almacena los eventos, alertas, y resultados de los módulos. Permite hacer búsquedas, visualizaciones y dashboards.

Dashboard (basado en Kibana o OpenSearch): Permite al usuario interactuar con toda la información a través de gráficos, filtros y paneles.

¿Qué se necesita para que funcione un agente de Wazuh?

Sistema Operativo: Los SO compatibles son Linux (Debian, Ubuntu, CentOS, etc), Windows y Mac.

RAM: al menos 512 MB (1 GB recomendado).

CPU: 1 núcleo mínimo.

Disco: mínimo 200 MB para instalar, más espacio para logs.

Conectividad: Se requiere que estén habilitados los puertos 1514 (para el envío de eventos desde el agente al manager) y 1515 (para el registro inicial del agente). Verificar que no haya un firewall que bloquee estos puertos.

Ingreso

Para ingresar necesitas abrir tu navegador web y colocar una de las siguientes URL:

https://wazuh-server-1.psi.unc.edu.ar/app/login

https://172.23.96.49/app/login

Paso seguido vas a colocar las credenciales proporcionadas por el equipo de ciberseguridad para tu usuario.

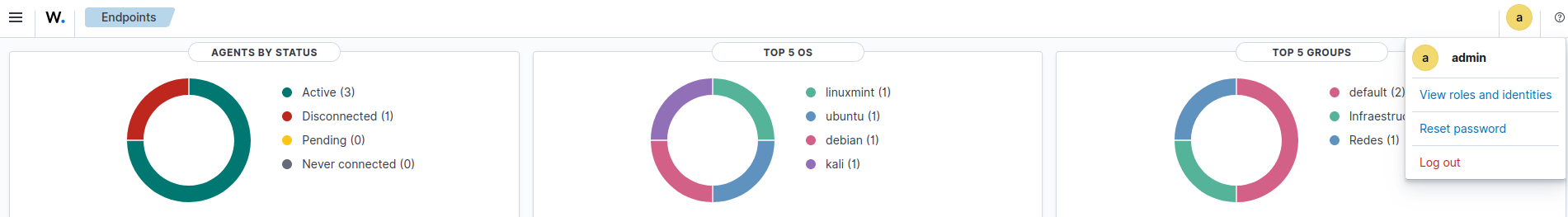

Cambio de contraseña

Apretando en el icono de usuario en la zona superior derecha se van a desplegar tres opciones. Entre ellas la posibilidad de cambiar la contraseña:

Se deberán colocar las credenciales otorgadas por el área de ciberseguridad y crear una nueva contraseña.

Vista general del dashboard

Una vez dentro de Wazuh, verás el panel principal (Dashboard), el cual muestra un resumen de los agentes y eventos de seguridad. Desde aquí podrás acceder a la información relacionada con los agentes asignados:

- Apretando en “Active” se mostrarán únicamente los agentes con dicho estado.

- Se puede acceder, por severidad, al detalle de las alertas de las últimas 24 horas.

- Se puede seleccionar uno de los 11 módulos de Wazuh, cada uno con información y gráficos específicos.

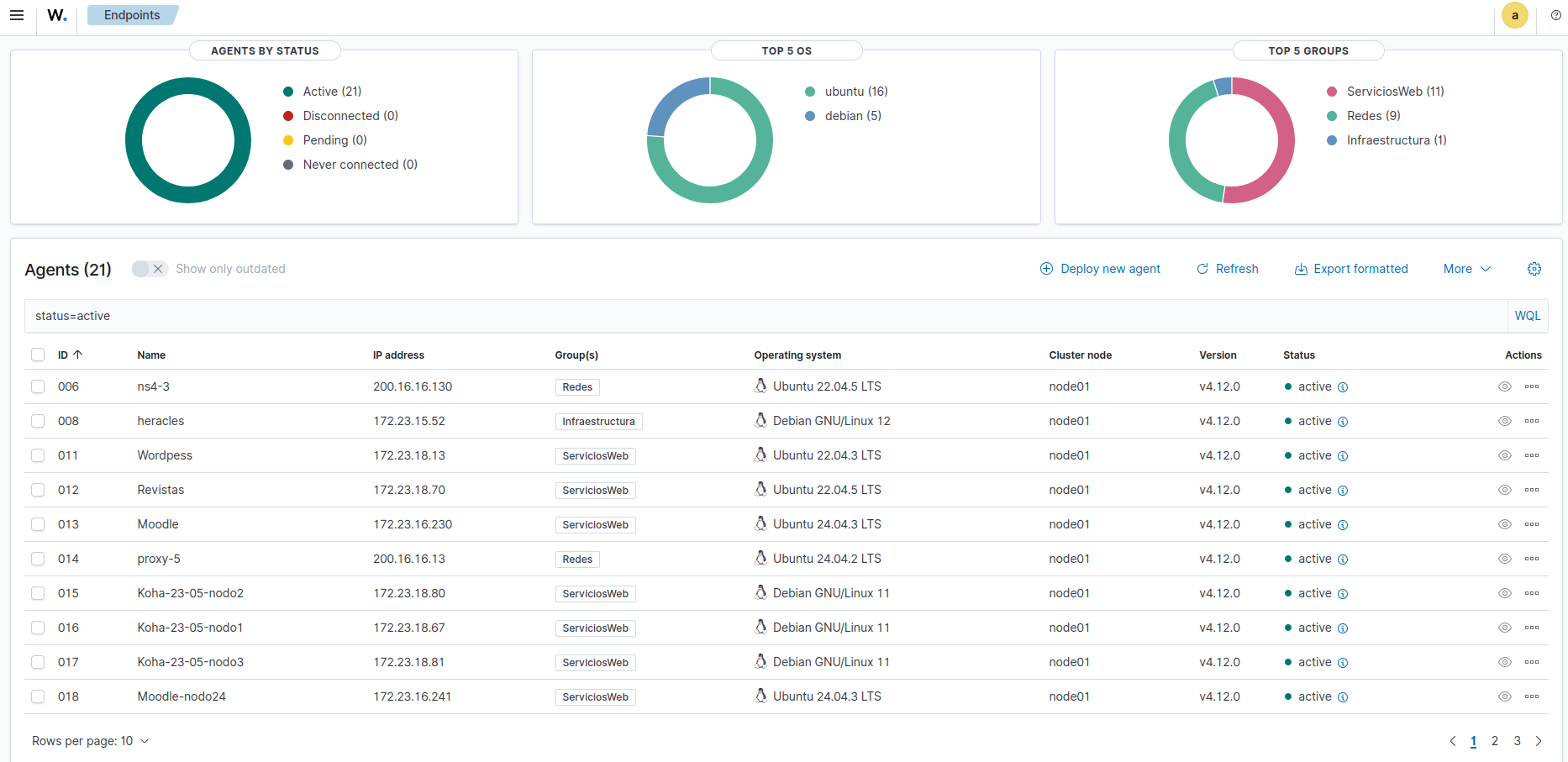

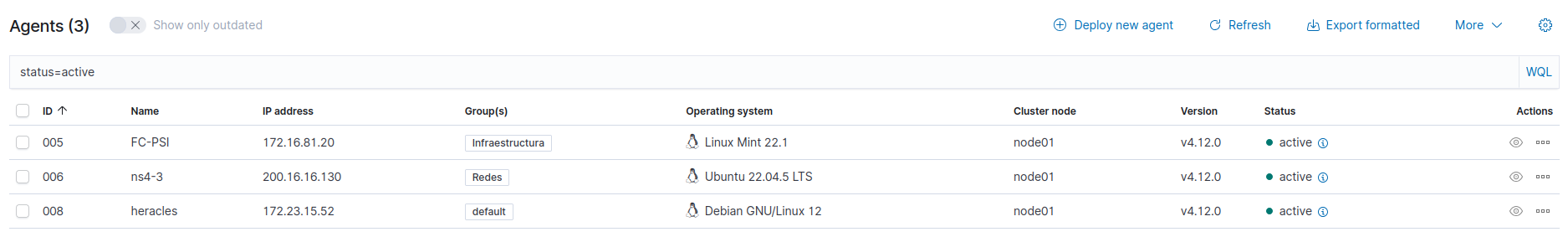

Agentes

La vista de agentes es la sección donde podés ver todos los dispositivos o sistemas que están reportando información a Wazuh. Para acceder a la misma se debe abrir la barra lateral y seleccionar “Agents management” > “Summary”.

Cada agente representa un nodo monitoreado (servidor, equipo, dispositivo). De cada agente se muestra la siguiente información:

Módulos

Cada módulo se enfoca en un aspecto particular del monitoreo y análisis de seguridad, como detección de malware, evaluación de configuraciones, cumplimiento normativo, o inteligencia de amenazas. Podemos observar la información de cada módulo en forma de gráfico (Dashboard) o en forma de tabla (Events).

Endpoint Security

Configuration Assessment

Evalúa si las configuraciones del sistema cumplen con buenas prácticas de seguridad (basadas en CIS Benchmarks, etc.).

Se realizan evaluaciones en cada agente y se muestran la cantidad de controles aprobados, fallidos o ignorados. Cada uno con su detalle. Podemos observar esta información en forma de gráfico (Dashboard) o en forma de tabla (Events).

Sirve para: Permite detectar configuraciones débiles o fuera de norma.

Malware Detection

Detecta la presencia de software malicioso mediante firmas, comportamiento o integraciones externas. Muestra archivos detectados como maliciosos, hashes de archivos comparados contra fuentes externas (como VirusTotal) y actividad sospechosa de procesos o scripts.

Sirve para: detectar malware conocido o comportamientos anómalos relacionados con infecciones.

File Integrity Monitoring

Detecta cambios en archivos y directorios específicos del sistema. FIM compara el estado actual de los archivos con un estado conocido (baseline), y si detecta modificaciones, crea alertas.

En caso de querer integrar este módulo contacta con el equipo de ciberseguridad para coordinar las carpetas/directorios que se desean monitorear.

Threat Intelligence

Threat Hunting

Permite hacer investigaciones manuales para buscar eventos específicos y así identificar posibles ataques, actividad anómala o errores que podrían derivar en vulnerabilidades.

El módulo muestra logs del sistema operativo, logs de aplicaciones (como servidores DNS, Apache, MySQL, etc.), salidas de comandos monitorizados y registros del kernel, servicios, y procesos.

Sirve para: investigar manualmente eventos, buscar patrones, y responder incidentes.

Vulnerability Detection

Permite detectar vulnerabilidades conocidas (CVEs) en los sistemas al correlacionar el inventario local de paquetes con una fuente de inteligencia de vulnerabilidades. Funciona de la siguiente manera:

- El agente ejecuta Syscollector cada cierto tiempo (por defecto cada hora) y recoge el inventario completo de paquetes instalados (dpkg -l básicamente en Debian/Ubuntu).

- Envía ese inventario al manager.

- El manager analiza los datos del inventario correlacionándolos con la información de vulnerabilidades de la plataforma Wazuh Cyber Threat Intelligence (CTI), la cual recopila datos de vulnerabilidades de un conjunto definido de fuentes confiables, incluyendo feeds oficiales de proveedores de sistemas operativos y bases de datos de seguridad reconocidas.

- Si la versión instalada coincide con un rango vulnerable según el feed, genera una alerta, aunque en la realidad el paquete no esté realmente afectado.

Muestra cada una de las CVEs (vulnerabilidades y exposiciones comunes) detectadas en el agente junto con su severidad y el detalle, como paquetes afectados y la versión vulnerable. La razón por la que hay CVE duplicados es debido a que se relaciona por paquete (una misma vulnerabilidad puede afectar distintos paquetes).

Para conocer más sobre la vulnerabilidad basta con acceder al link proporcionado por Wazuh para esa CVE en la columna “vulnerability.id” o acceder a https://www.cve.org/ y colocar el código identificador de la CVE.

Sirve para: tener un mapa claro de vulnerabilidades sin necesidad de usar escáneres externos.

Mitre Att&ck

Relaciona eventos y alertas con técnicas del framework MITRE ATT&CK, para entender mejor cómo actúan los atacantes.

MITRE ATT&CK (Adversarial Tactics, Techniques, and Common Knowledge) es un marco de conocimiento que documenta tácticas, técnicas y procedimientos (TTPs) utilizados por atacantes reales.

Este módulo muestra las alertas clasificadas según técnicas ATT&CK.

Sirve para: ver en qué etapa de un ataque estás y entender tácticas usadas por actores maliciosos.

Security Operations

PCI DSS

Apoya el cumplimiento del estándar Payment Card Industry Data Security Standar. Cuenta con 12 requisitos, que son un conjunto de buenas prácticas de seguridad que buscan proteger la información crítica en los sistemas. Abarcan aspectos como protección de red, gestión de usuarios, control de accesos, actualizaciones, monitoreo, cifrado y políticas de seguridad. Aunque fueron pensados para entornos de pago, también son útiles como marco general de seguridad informática.

Cada alerta que aparece en este módulo indica qué parte del estándar PCI DSS está siendo impactada o verificada por ese evento.

GDPR

Monitorea actividades que pueden afectar la protección de datos personales según el Reglamento General de Protección de Datos Europeo. Aunque está pensado para entornos donde se manejan datos de ciudadanos, también funciona como guía general de privacidad y seguridad de la información.

Asocia automáticamente cada alerta a artículos del Reglamento GDPR y permite identificar situaciones que pueden comprometer la seguridad, confidencialidad, integridad o disponibilidad de datos personales.

HIPAA

Está diseñado para mapear los eventos de seguridad del sistema con los requisitos de esta norma de protección de información médica. Pero más allá del sector salud, este módulo es útil como una referencia de buenas prácticas para la protección de datos sensibles, el control de accesos y la auditoría.

Etiqueta los eventos del sistema, como accesos, cambios, errores o comandos, con referencias a la norma HIPAA (requirements), específicamente a las secciones de seguridad que exige.

NIST 800-53

Permite mapear las alertas de Wazuh a los controles de seguridad definidos por el Instituto Nacional de Estándares y Tecnología de EE.UU. (NIST). Esta guía está orientada a organizaciones federales, pero es ampliamente usada como referencia en seguridad para cualquier entorno TI.

Cuando un evento ocurre en tu sistema (como un login, un cambio en la configuración o un error), Wazuh lo asocia con uno o más controles del NIST.

TSC

Hace referencia a los Criterios de Servicios de Confianza (Trust Services Criteria), definidos por el AICPA (American Institute of Certified Public Accountants). Estos criterios son la base de estándares como SOC 2, usados para evaluar si los sistemas de una organización manejan la seguridad, disponibilidad y confidencialidad de la información de manera confiable.

Este módulo mapea eventos del sistema con estos criterios, permitiendo ver si las acciones o actividades en tus nodos se alinean con prácticas seguras según este marco.

Cloud Security

No aplica.

Preguntas frecuentes

¿Con qué frecuencia se actualizan los datos que veo?

Los datos se actualizan en tiempo real o con retraso mínimo, dependiendo de la configuración del sistema y la conexión del agente.

¿Qué es una alerta y cómo debo interpretarla?

Una alerta es un mensaje generado cuando el sistema detecta un evento sospechoso o un problema. Las alertas tienen niveles de severidad que indican su gravedad.

¿Puedo exportar la información que veo sobre los agentes?

Si. En la sección “Events” de cada módulo hay un botón llamado “Exported Formatted” que permite obtener un archivo en formato CSV.

Si encuentras algún problema o necesitas algún acceso adicional, por favor contacta al área de ciberseguridad: contacto@csirt.unc.edu.ar

No hay comentarios para mostrar

No hay comentarios para mostrar